Penerangan

မေးခွန်းများ သို့မဟုတ် မကောင်းသောသုံးသပ်ချက်များကို မတင်မီ FAQ ကိုကြည့်ပါ။

https://sisik.eu/bugjaeger_faq

လုပ်ဆောင်ချက်အသစ်ကို လိုချင်သည် သို့မဟုတ် တစ်ခုခုအဆင်မပြေပါက ကျွန်ုပ်၏အီးမေးလ် roman@sisik.eu သို့ တိုက်ရိုက်ရေးပါ

Bugjaeger သည် သင့်အား Android စက်ပစ္စည်းအတွင်းပိုင်းကို ပိုမိုကောင်းမွန်စွာ ထိန်းချုပ်နိုင်ပြီး နက်ရှိုင်းစွာ နားလည်နိုင်စေရန်အတွက် Android developer များအသုံးပြုသည့် ကျွမ်းကျင်သည့်ကိရိယာများကို ပေးအပ်ရန် ကြိုးစားနေပါသည်။

လက်ပ်တော့တစ်လုံးသယ်ရ ခက်ခဲမှုကို သက်သာစေမယ့် Multitool ပါ။

အကယ်၍ သင်သည် Android ပါဝါအသုံးပြုသူ၊ developer၊ geek သို့မဟုတ် ဟက်ကာတစ်ဦးဖြစ်ပါက၊ ဤအက်ပ်သည် သင့်ကိရိယာအစုံတွင် ရှိသင့်သည်။

အသုံးပြုနည်း

1.) သင့်ပစ်မှတ်စက်တွင် ဆော့ဖ်ဝဲရေးသားသူရွေးချယ်စရာများနှင့် USB အမှားရှာပြင်ခြင်းကို ဖွင့်ပါ (https://developer.android.com/studio/debug/dev-options)

2.) ဤအက်ပ်ကို သင်ထည့်သွင်းထားသည့် ကိရိယာကို USB OTG ကြိုးမှတစ်ဆင့် ပစ်မှတ်ကိရိယာသို့ ချိတ်ဆက်ပါ။

3.) အပလီကေးရှင်းအား USB စက်ပစ္စည်းသို့ ဝင်ရောက်ခွင့်ပြုပြီး ပစ်မှတ်ကိရိယာသည် USB အမှားရှာပြင်ခြင်းကို ခွင့်ပြုကြောင်း သေချာပါစေ။

စက်ပစ္စည်းအတွင်းပိုင်းကို စစ်ဆေးခြင်း၊ shell scripts များကို စစ်ဆေးခြင်း၊ မှတ်တမ်းများ စစ်ဆေးခြင်း၊ ဖန်သားပြင်ရိုက်ခြင်းများ၊ ဘေးထွက်ခြင်း နှင့် သင့်လက်ပ်တော့ပေါ်တွင် ပုံမှန်လုပ်ဆောင်နေသည့် အခြားလုပ်ဆောင်စရာများစွာကို မိုဘိုင်းစက်ပစ္စည်း 2 ခုကြားတွင် တိုက်ရိုက်လုပ်ဆောင်နိုင်ပါပြီ။

ဤအက်ပ်သည် Android မှ Android ADB (Android Debug Bridge) အမျိုးအစားအဖြစ် လုပ်ဆောင်သည် - ၎င်းသည် ADB (Android Debug Bridge) နှင့် ဆင်တူသော အင်္ဂါရပ်အချို့ကို ပေးစွမ်းသော်လည်း သင့်ဖွံ့ဖြိုးတိုးတက်ရေးစက်တွင် လုပ်ဆောင်မည့်အစား ၎င်းသည် သင့်အပေါ် တိုက်ရိုက်လုပ်ဆောင်သည် Android စက်။

သင်သည် သင်၏ပစ်မှတ်စက်ပစ္စည်းကို USB OTG ကေဘယ်လ် သို့မဟုတ် WiFi မှတဆင့် ချိတ်ဆက်ပြီး စက်ပစ္စည်းနှင့် အနီးနားတွင် ကစားနိုင်မည်ဖြစ်သည်။

သင်၏ Android TV၊ Wear OS နာရီ သို့မဟုတ် Android Things OS နှင့် Oculus VR ဖြင့် Raspberry Pi ကိုပင် သင်ထိန်းချုပ်နိုင်သည်။

အဓိကအင်္ဂါရပ်များ

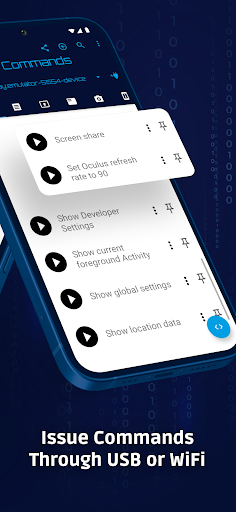

- ပစ်မှတ်ကိရိယာပေါ်တွင် shell scripts များကိုလုပ်ဆောင်ခြင်း။

- ပုံမှန်/ခွဲခြမ်းထားသော APK များကို ဘေးချိတ်ထားပါ (ဥပမာ Oculus Quest VR)

- sideload/flash AOSP ပုံများ (ဥပမာ Pixel ရှိ Android အစမ်းကြည့်ရှုခြင်း)

- အဝေးမှအပြန်အလှန်အကျိုးသက်ရောက်မှုခွံ

- တီဗီအဝေးထိန်းကိရိယာ

- ဖန်သားပြင်ကို ရောင်ပြန်ဟပ်ခြင်း + ထိတွေ့လက်ဟန်ဖြင့် အဝေးမှ ထိန်းချုပ်ပါ။

- စက်ပစ္စည်းမှတ်တမ်းများဖတ်ခြင်း၊ စစ်ထုတ်ခြင်းနှင့် ထုတ်ယူခြင်း (logcat)

- APK ဖိုင်များကိုဆွဲထုတ်ပါ။

- ADB အရန်ကူးခြင်း၊ အရန်ဖိုင်များ၏ အကြောင်းအရာကို စစ်ဆေးခြင်းနှင့် ထုတ်ယူခြင်း။

- ဖန်သားပြင်ဓာတ်ပုံများ

- သင့်စက်ပစ္စည်းကို ထိန်းချုပ်ရန်အတွက် အမျိုးမျိုးသော ADB အမိန့်များကို လုပ်ဆောင်ခြင်း (ပြန်လည်စတင်ခြင်း၊ bootloader သို့သွားခြင်း၊ လှည့်ခြင်း၊ လည်ပတ်နေသောအက်ပ်များကိုသတ်ခြင်း၊ ...)

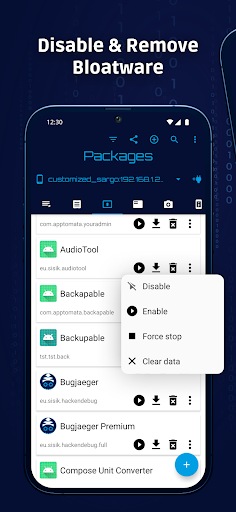

- စတင်ခြင်း၊ အတင်းရပ်တန့်ခြင်း၊ အက်ပ်များကို ပိတ်ပါ။

- ပက်ကေ့ဂျ်များကို ဖြုတ်ပြီး တပ်ဆင်ခြင်း၊ ထည့်သွင်းထားသောအက်ပ်များအကြောင်း အမျိုးမျိုးသောအသေးစိတ်အချက်အလက်များကို စစ်ဆေးခြင်း။

- ဖုန်းများအကြားအက်ပ်များကိုကူးယူခြင်း။

- လုပ်ငန်းစဉ်များကိုစောင့်ကြည့်ခြင်း၊ ဖြစ်စဉ်များနှင့်ဆက်စပ်သောနောက်ထပ်အချက်အလက်များကိုပြသခြင်း၊ သတ်ဖြတ်ခြင်းလုပ်ငန်းစဉ်များ

- စနစ်ဂုဏ်သတ္တိများရယူပါ။

- Android ဗားရှင်း (ဥပမာ၊ SDK ဗားရှင်း၊ Android ID၊ ..)၊ Linux kernel၊ cpu၊ abi၊ display အကြောင်း အမျိုးမျိုးသော အသေးစိတ်အချက်အလက်များကို ပြသခြင်း

- ဘက်ထရီအသေးစိတ်အချက်အလက်များကိုပြသခြင်း (ဥပမာ၊ အပူချိန်၊ ကျန်းမာရေး၊ နည်းပညာ၊ ဗို့အား၊ ..)

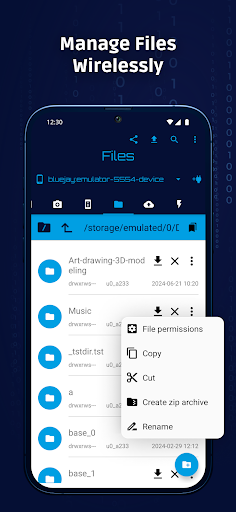

- ဖိုင်စီမံခန့်ခွဲမှု - စက်ပစ္စည်းမှဖိုင်များကိုတွန်းခြင်းနှင့်ဆွဲခြင်း၊ ဖိုင်စနစ်အားရှာဖွေခြင်း။

- port 5555 တွင်နားဆင်ရန် adbd ကို configure လုပ်ထားသည့် သင့်ကွန်ရက်ရှိ Android စက်ပစ္စည်းများနှင့် ချိတ်ဆက်ပါ။

- fastboot protocol မှတဆင့် bootloader variables နှင့် အချက်အလက်များကိုဖတ်ခြင်း (ဥပမာ hw အချက်အလက်အချို့၊ လုံခြုံရေးအခြေအနေ၊ သို့မဟုတ် စက်ပစ္စည်းကို ချိုးဖောက်ခံရပါက)

- exe fastboot အမိန့်များ

- ကျယ်ပြန့်သောစနစ်အချက်အလက်ကိုပြသပါ။

သင်လုပ်ဆောင်နိုင်သည့်အရာအချို့၏ လှည့်ကွက်များနှင့် ဥပမာများ အတွက် ကြည့်ပါ။

https://www.sisik.eu/blog/tag:bugjaeger

YouTube ဗီဒီယို သို့မဟုတ် url တစ်ခုကို ဘရောက်ဆာတွင် စတင်ခြင်း အတွက်၊ ပထမတဘ်တွင် အောက်ပါ စိတ်ကြိုက်အမိန့်ကို ပေါင်းထည့်ပါ (သို့မဟုတ် ၎င်းကို shell ထဲသို့ ကူးထည့်ပါ)

-a android.intent.action.VIEW -d "yt_url" စတင်ပါသည်

ဤအက်ပ်ကို သင်နှစ်သက်ပါက၊ ကြော်ငြာမပါသော ပရီမီယံဗားရှင်းကိုလည်း စစ်ဆေးကြည့်ပါ

https://play.google.com/store/apps/details?id=eu။ sisik.hackendebug.full

လိုအပ်ချက်များ

- ဆော့ဖ်ဝဲအင်ဂျင်နီယာရွေးချယ်မှုများတွင် USB အမှားပြင်ဆင်ခြင်းကို ဖွင့်ထားပြီး ဖွံ့ဖြိုးတိုးတက်ရေးကိရိယာကို ခွင့်ပြုပါ။

- Fastboot protocol ပံ့ပိုးမှု

သတိပြုပါ

ဤအက်ပ်သည် တရားဝင်ခွင့်ပြုချက်လိုအပ်သည့် Android စက်များနှင့် ဆက်သွယ်ရာတွင် ပုံမှန်နည်းလမ်းကို အသုံးပြုသည်။

အပလီကေးရှင်းသည် Android ၏လုံခြုံရေးယန္တရားများ သို့မဟုတ် အလားတူအရာများကို မကျော်လွှားပါ။

ဆိုလိုသည်မှာ သင်သည် root မဟုတ်သော စက်များတွင် အခွင့်ထူးခံ အလုပ်အချို့ကို လုပ်ဆောင်နိုင်မည် မဟုတ်ပါ။

https://sisik.eu/bugjaeger_faq

လုပ်ဆောင်ချက်အသစ်ကို လိုချင်သည် သို့မဟုတ် တစ်ခုခုအဆင်မပြေပါက ကျွန်ုပ်၏အီးမေးလ် roman@sisik.eu သို့ တိုက်ရိုက်ရေးပါ

Bugjaeger သည် သင့်အား Android စက်ပစ္စည်းအတွင်းပိုင်းကို ပိုမိုကောင်းမွန်စွာ ထိန်းချုပ်နိုင်ပြီး နက်ရှိုင်းစွာ နားလည်နိုင်စေရန်အတွက် Android developer များအသုံးပြုသည့် ကျွမ်းကျင်သည့်ကိရိယာများကို ပေးအပ်ရန် ကြိုးစားနေပါသည်။

လက်ပ်တော့တစ်လုံးသယ်ရ ခက်ခဲမှုကို သက်သာစေမယ့် Multitool ပါ။

အကယ်၍ သင်သည် Android ပါဝါအသုံးပြုသူ၊ developer၊ geek သို့မဟုတ် ဟက်ကာတစ်ဦးဖြစ်ပါက၊ ဤအက်ပ်သည် သင့်ကိရိယာအစုံတွင် ရှိသင့်သည်။

အသုံးပြုနည်း

1.) သင့်ပစ်မှတ်စက်တွင် ဆော့ဖ်ဝဲရေးသားသူရွေးချယ်စရာများနှင့် USB အမှားရှာပြင်ခြင်းကို ဖွင့်ပါ (https://developer.android.com/studio/debug/dev-options)

2.) ဤအက်ပ်ကို သင်ထည့်သွင်းထားသည့် ကိရိယာကို USB OTG ကြိုးမှတစ်ဆင့် ပစ်မှတ်ကိရိယာသို့ ချိတ်ဆက်ပါ။

3.) အပလီကေးရှင်းအား USB စက်ပစ္စည်းသို့ ဝင်ရောက်ခွင့်ပြုပြီး ပစ်မှတ်ကိရိယာသည် USB အမှားရှာပြင်ခြင်းကို ခွင့်ပြုကြောင်း သေချာပါစေ။

စက်ပစ္စည်းအတွင်းပိုင်းကို စစ်ဆေးခြင်း၊ shell scripts များကို စစ်ဆေးခြင်း၊ မှတ်တမ်းများ စစ်ဆေးခြင်း၊ ဖန်သားပြင်ရိုက်ခြင်းများ၊ ဘေးထွက်ခြင်း နှင့် သင့်လက်ပ်တော့ပေါ်တွင် ပုံမှန်လုပ်ဆောင်နေသည့် အခြားလုပ်ဆောင်စရာများစွာကို မိုဘိုင်းစက်ပစ္စည်း 2 ခုကြားတွင် တိုက်ရိုက်လုပ်ဆောင်နိုင်ပါပြီ။

ဤအက်ပ်သည် Android မှ Android ADB (Android Debug Bridge) အမျိုးအစားအဖြစ် လုပ်ဆောင်သည် - ၎င်းသည် ADB (Android Debug Bridge) နှင့် ဆင်တူသော အင်္ဂါရပ်အချို့ကို ပေးစွမ်းသော်လည်း သင့်ဖွံ့ဖြိုးတိုးတက်ရေးစက်တွင် လုပ်ဆောင်မည့်အစား ၎င်းသည် သင့်အပေါ် တိုက်ရိုက်လုပ်ဆောင်သည် Android စက်။

သင်သည် သင်၏ပစ်မှတ်စက်ပစ္စည်းကို USB OTG ကေဘယ်လ် သို့မဟုတ် WiFi မှတဆင့် ချိတ်ဆက်ပြီး စက်ပစ္စည်းနှင့် အနီးနားတွင် ကစားနိုင်မည်ဖြစ်သည်။

သင်၏ Android TV၊ Wear OS နာရီ သို့မဟုတ် Android Things OS နှင့် Oculus VR ဖြင့် Raspberry Pi ကိုပင် သင်ထိန်းချုပ်နိုင်သည်။

အဓိကအင်္ဂါရပ်များ

- ပစ်မှတ်ကိရိယာပေါ်တွင် shell scripts များကိုလုပ်ဆောင်ခြင်း။

- ပုံမှန်/ခွဲခြမ်းထားသော APK များကို ဘေးချိတ်ထားပါ (ဥပမာ Oculus Quest VR)

- sideload/flash AOSP ပုံများ (ဥပမာ Pixel ရှိ Android အစမ်းကြည့်ရှုခြင်း)

- အဝေးမှအပြန်အလှန်အကျိုးသက်ရောက်မှုခွံ

- တီဗီအဝေးထိန်းကိရိယာ

- ဖန်သားပြင်ကို ရောင်ပြန်ဟပ်ခြင်း + ထိတွေ့လက်ဟန်ဖြင့် အဝေးမှ ထိန်းချုပ်ပါ။

- စက်ပစ္စည်းမှတ်တမ်းများဖတ်ခြင်း၊ စစ်ထုတ်ခြင်းနှင့် ထုတ်ယူခြင်း (logcat)

- APK ဖိုင်များကိုဆွဲထုတ်ပါ။

- ADB အရန်ကူးခြင်း၊ အရန်ဖိုင်များ၏ အကြောင်းအရာကို စစ်ဆေးခြင်းနှင့် ထုတ်ယူခြင်း။

- ဖန်သားပြင်ဓာတ်ပုံများ

- သင့်စက်ပစ္စည်းကို ထိန်းချုပ်ရန်အတွက် အမျိုးမျိုးသော ADB အမိန့်များကို လုပ်ဆောင်ခြင်း (ပြန်လည်စတင်ခြင်း၊ bootloader သို့သွားခြင်း၊ လှည့်ခြင်း၊ လည်ပတ်နေသောအက်ပ်များကိုသတ်ခြင်း၊ ...)

- စတင်ခြင်း၊ အတင်းရပ်တန့်ခြင်း၊ အက်ပ်များကို ပိတ်ပါ။

- ပက်ကေ့ဂျ်များကို ဖြုတ်ပြီး တပ်ဆင်ခြင်း၊ ထည့်သွင်းထားသောအက်ပ်များအကြောင်း အမျိုးမျိုးသောအသေးစိတ်အချက်အလက်များကို စစ်ဆေးခြင်း။

- ဖုန်းများအကြားအက်ပ်များကိုကူးယူခြင်း။

- လုပ်ငန်းစဉ်များကိုစောင့်ကြည့်ခြင်း၊ ဖြစ်စဉ်များနှင့်ဆက်စပ်သောနောက်ထပ်အချက်အလက်များကိုပြသခြင်း၊ သတ်ဖြတ်ခြင်းလုပ်ငန်းစဉ်များ

- စနစ်ဂုဏ်သတ္တိများရယူပါ။

- Android ဗားရှင်း (ဥပမာ၊ SDK ဗားရှင်း၊ Android ID၊ ..)၊ Linux kernel၊ cpu၊ abi၊ display အကြောင်း အမျိုးမျိုးသော အသေးစိတ်အချက်အလက်များကို ပြသခြင်း

- ဘက်ထရီအသေးစိတ်အချက်အလက်များကိုပြသခြင်း (ဥပမာ၊ အပူချိန်၊ ကျန်းမာရေး၊ နည်းပညာ၊ ဗို့အား၊ ..)

- ဖိုင်စီမံခန့်ခွဲမှု - စက်ပစ္စည်းမှဖိုင်များကိုတွန်းခြင်းနှင့်ဆွဲခြင်း၊ ဖိုင်စနစ်အားရှာဖွေခြင်း။

- port 5555 တွင်နားဆင်ရန် adbd ကို configure လုပ်ထားသည့် သင့်ကွန်ရက်ရှိ Android စက်ပစ္စည်းများနှင့် ချိတ်ဆက်ပါ။

- fastboot protocol မှတဆင့် bootloader variables နှင့် အချက်အလက်များကိုဖတ်ခြင်း (ဥပမာ hw အချက်အလက်အချို့၊ လုံခြုံရေးအခြေအနေ၊ သို့မဟုတ် စက်ပစ္စည်းကို ချိုးဖောက်ခံရပါက)

- exe fastboot အမိန့်များ

- ကျယ်ပြန့်သောစနစ်အချက်အလက်ကိုပြသပါ။

သင်လုပ်ဆောင်နိုင်သည့်အရာအချို့၏ လှည့်ကွက်များနှင့် ဥပမာများ အတွက် ကြည့်ပါ။

https://www.sisik.eu/blog/tag:bugjaeger

YouTube ဗီဒီယို သို့မဟုတ် url တစ်ခုကို ဘရောက်ဆာတွင် စတင်ခြင်း အတွက်၊ ပထမတဘ်တွင် အောက်ပါ စိတ်ကြိုက်အမိန့်ကို ပေါင်းထည့်ပါ (သို့မဟုတ် ၎င်းကို shell ထဲသို့ ကူးထည့်ပါ)

-a android.intent.action.VIEW -d "yt_url" စတင်ပါသည်

ဤအက်ပ်ကို သင်နှစ်သက်ပါက၊ ကြော်ငြာမပါသော ပရီမီယံဗားရှင်းကိုလည်း စစ်ဆေးကြည့်ပါ

https://play.google.com/store/apps/details?id=eu။ sisik.hackendebug.full

လိုအပ်ချက်များ

- ဆော့ဖ်ဝဲအင်ဂျင်နီယာရွေးချယ်မှုများတွင် USB အမှားပြင်ဆင်ခြင်းကို ဖွင့်ထားပြီး ဖွံ့ဖြိုးတိုးတက်ရေးကိရိယာကို ခွင့်ပြုပါ။

- Fastboot protocol ပံ့ပိုးမှု

သတိပြုပါ

ဤအက်ပ်သည် တရားဝင်ခွင့်ပြုချက်လိုအပ်သည့် Android စက်များနှင့် ဆက်သွယ်ရာတွင် ပုံမှန်နည်းလမ်းကို အသုံးပြုသည်။

အပလီကေးရှင်းသည် Android ၏လုံခြုံရေးယန္တရားများ သို့မဟုတ် အလားတူအရာများကို မကျော်လွှားပါ။

ဆိုလိုသည်မှာ သင်သည် root မဟုတ်သော စက်များတွင် အခွင့်ထူးခံ အလုပ်အချို့ကို လုပ်ဆောင်နိုင်မည် မဟုတ်ပါ။

Tunjukkan Lagi

OTHERS:TOOLS

Apa yang Baru dalam Versi 1.3.5

Kemaskini terakhir pada Aug 22,2025

Pembaikan pepijat kecil dan penambahbaikan. Pasang atau kemas kini ke versi terbaru untuk mencubanya!

Kurangkan

tangkapan skrin

Maklumat

-

Dikemas kini2025-08-22

-

Versi Semasa7.3

-

saiz pekej aplikasi0MB

-

Memerlukan AndroidAndroid 4.4+